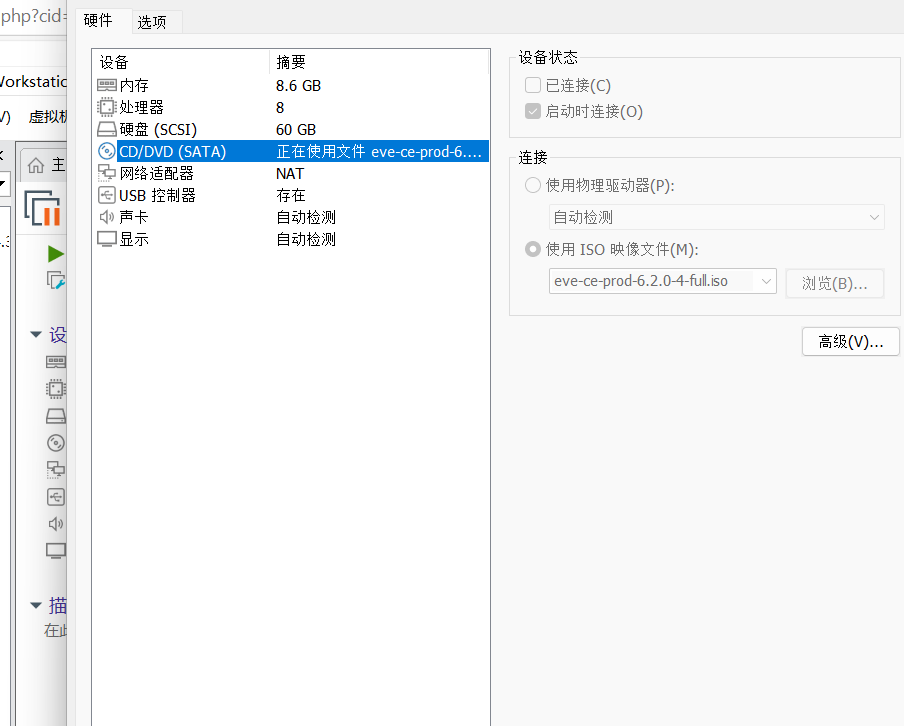

一、如何建立Eve-Ng的网络模拟器?https://www.eve-ng.net/index.php/download/网址下载eveiso文件,在vmware软件新建一个ubuntu-64位的虚拟机,配置如下账号为root密码为eve,可以依据官网文...

阅读全文...

kali linux(白帽子学习目的)过程总结3

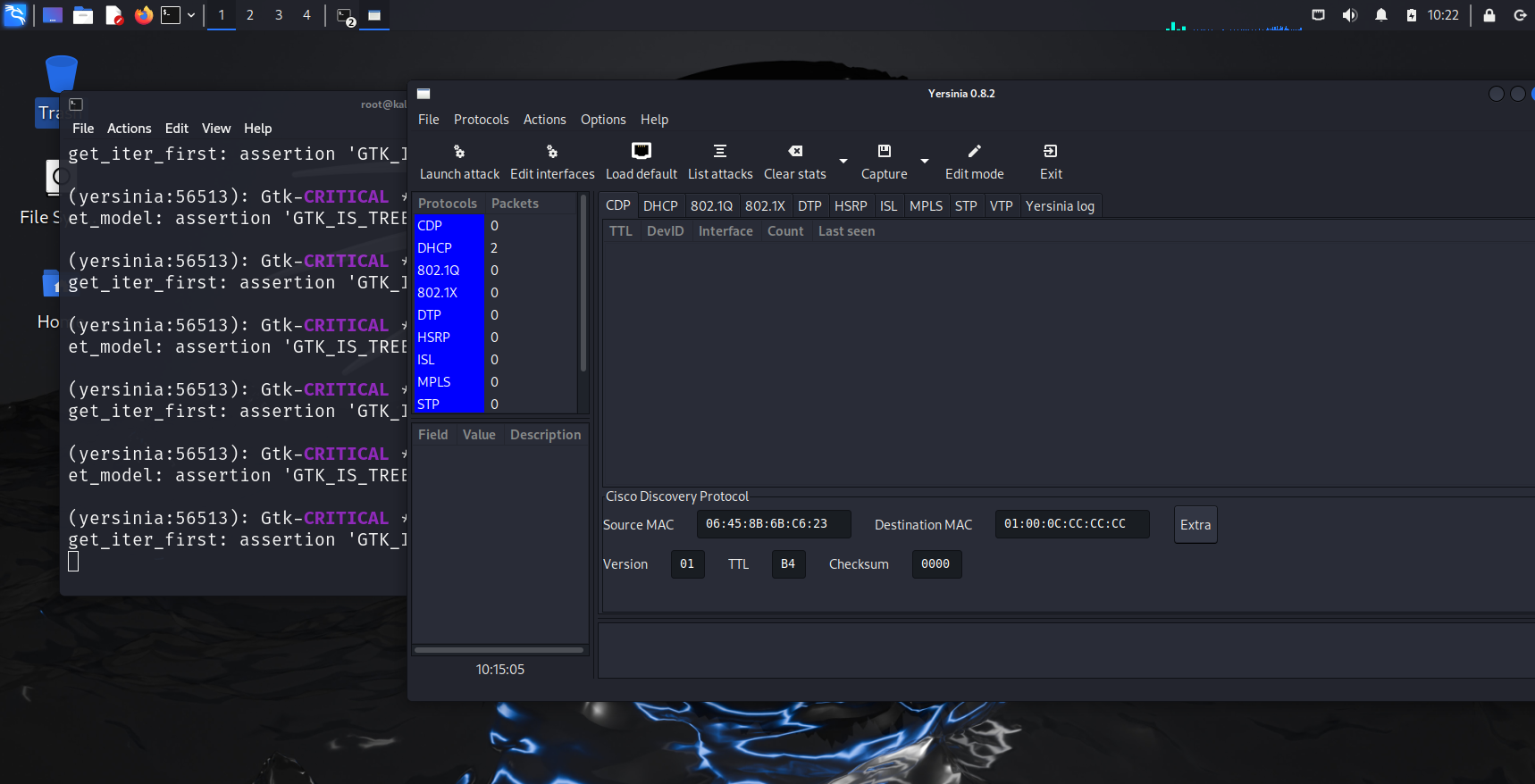

Hacking DHCP and MITM第一次攻击,启动拒绝服务攻击,使ip池枯竭,导致设备无法被分配到新ip地址第二次攻击,使kalilinux主机成为默认网关/路由此时kali无法转发流量,输入sysctl -w net.ip4.ip_forwar...

阅读全文...

阅读全文...

kali linux(白帽子学习目的)过程总结2

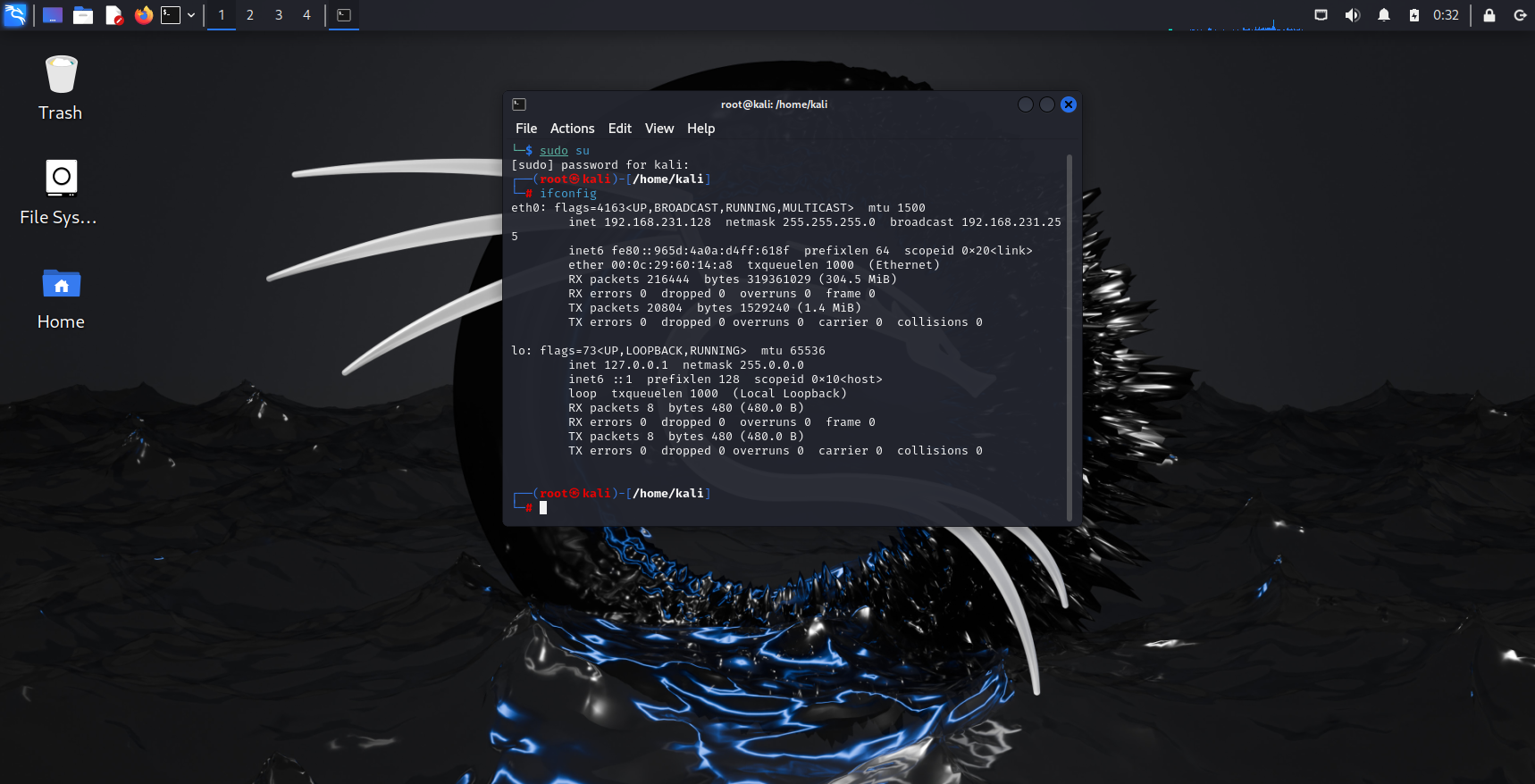

破解物理cisco交换机网络协议课程需要补足发现kalilinux无法主动连接WIFI,怀疑是没有网卡的原因,桥接模式下没有wlan0;切换到nat模式也没有wlan0应该是要插入支持kali的无线网卡使用,先把开启WiFi命令粘贴如下sudo -i 开...

阅读全文...

阅读全文...

kali linux(白帽子学习目的)过程总结

yersinia软件安装完成后无法启动-G图形化问题一开始报错> Hmmm... it seems that you don't have gtk support or Yersiniahas been configured with --disa...

阅读全文...

阅读全文...

kali linux实现WiFi下单一主机攻击

**声明:本文仅供学习使用,请勿用作其他用途。任何未经允许的渗透行为均属违法行为。** 1、查看kali的ip地址和网关ifconfig2、使用nmap扫描局域网存活主机与信息nmap -sP 192.168.2.0/24//192.168.2.0/24...

阅读全文...

阅读全文...