Hacking DHCP and MITM

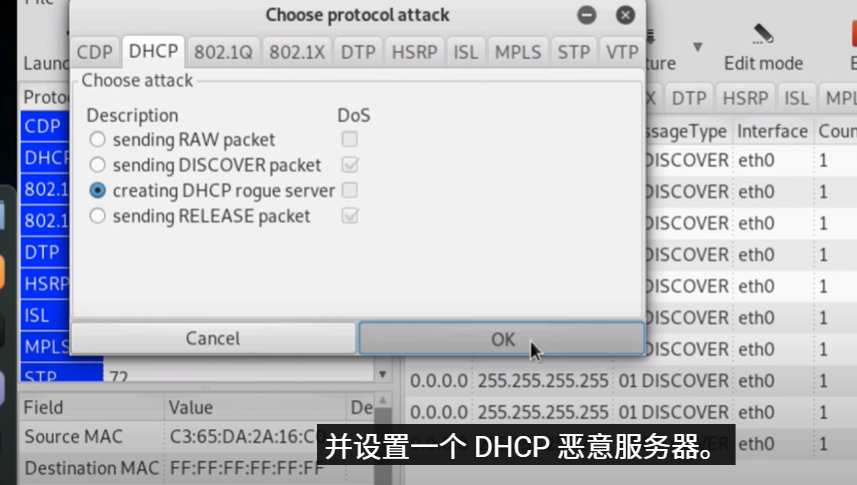

第一次攻击,启动拒绝服务攻击,使ip池枯竭,导致设备无法被分配到新ip地址

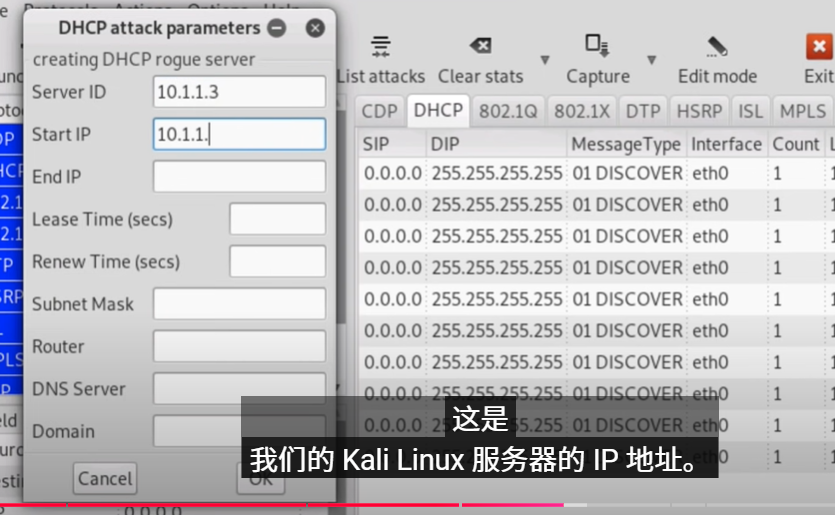

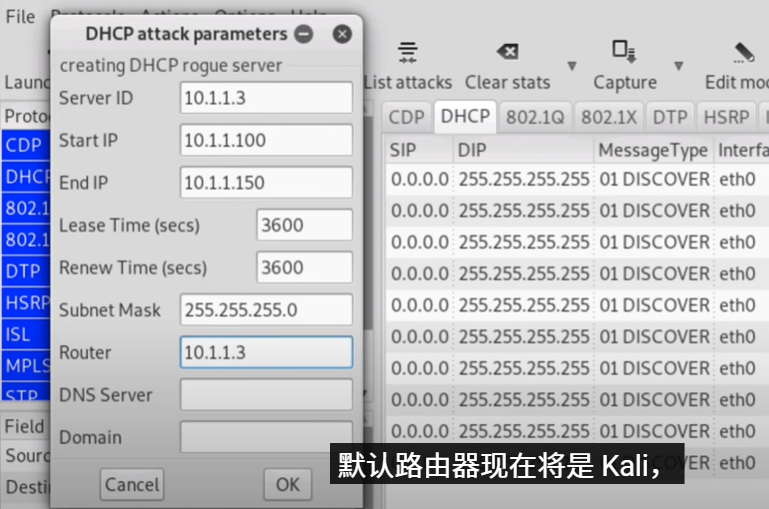

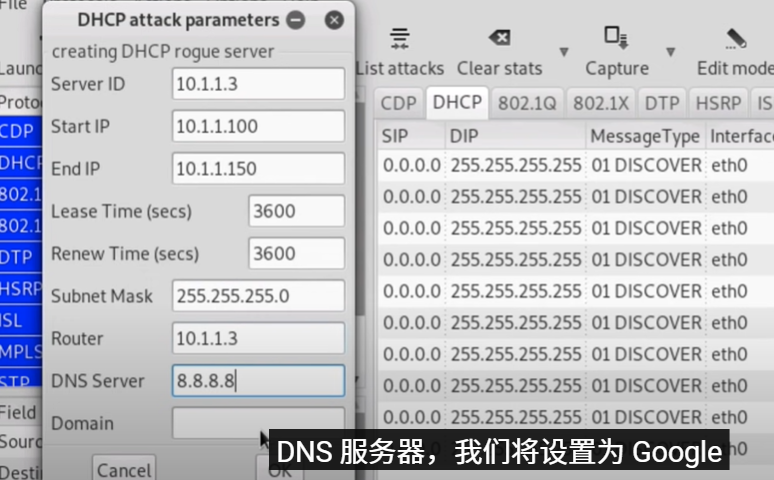

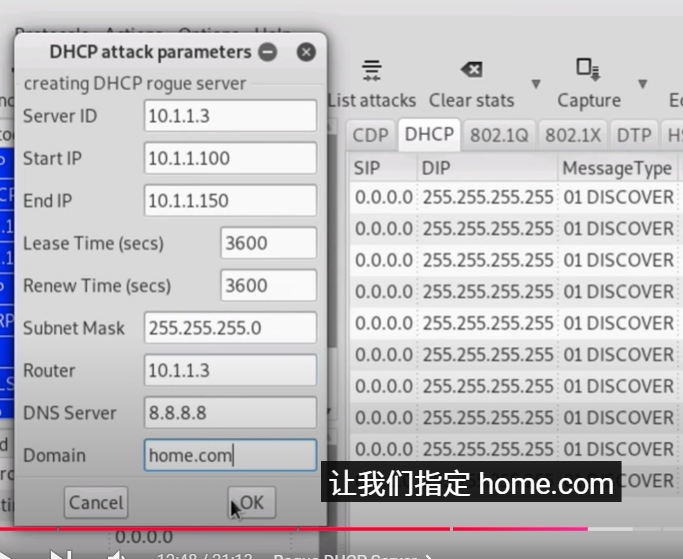

第二次攻击,使kalilinux主机成为默认网关/路由

此时kali无法转发流量,输入sysctl -w net.ip4.ip_forward=1

允许转发发给kali的流量

此时被欺骗以kali为路由的主机将能够访问互联网,同时kali开启wire抓包可以获取主机访问的流量;

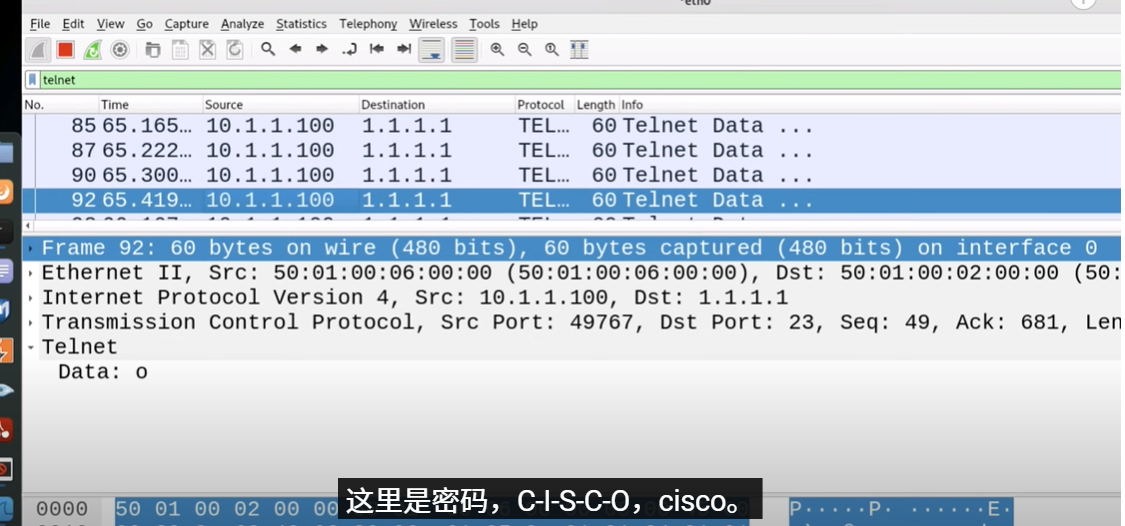

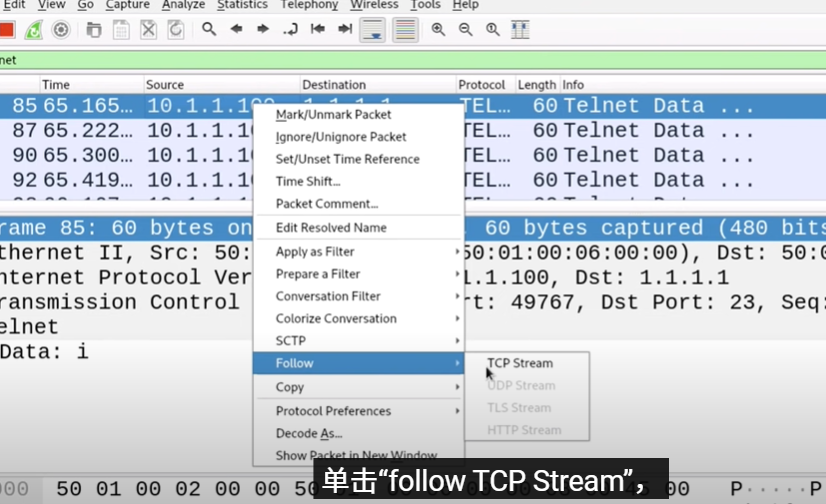

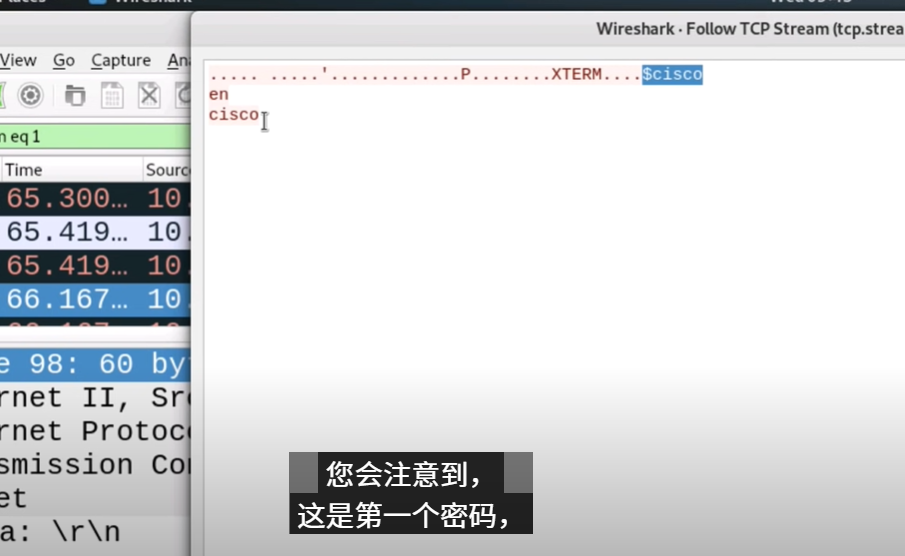

此时如果主机通过putty使用telnet协议来访问某一设备的管理地址,输入账号密码将能够被wire嗅探到;kali的wire选择过滤telnet

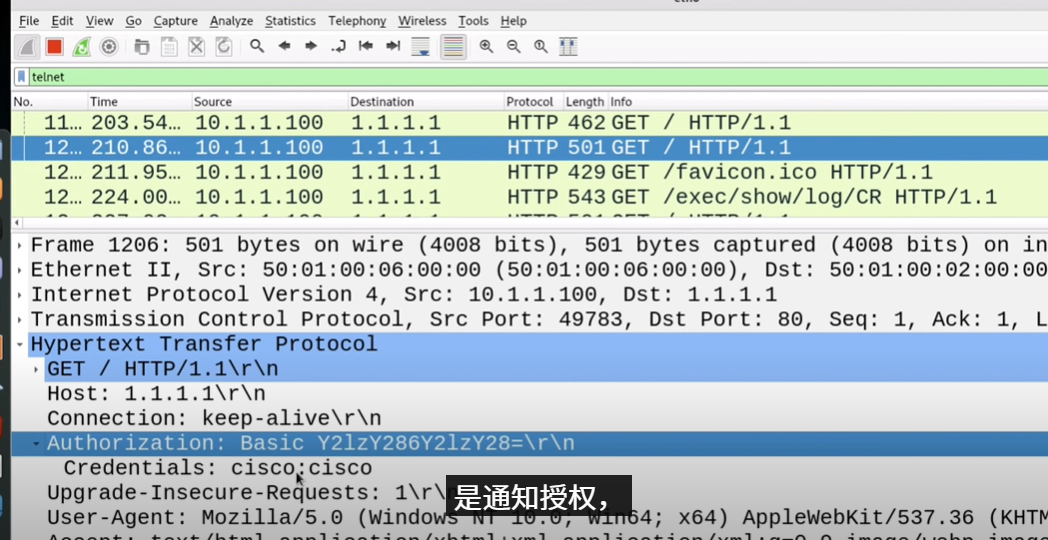

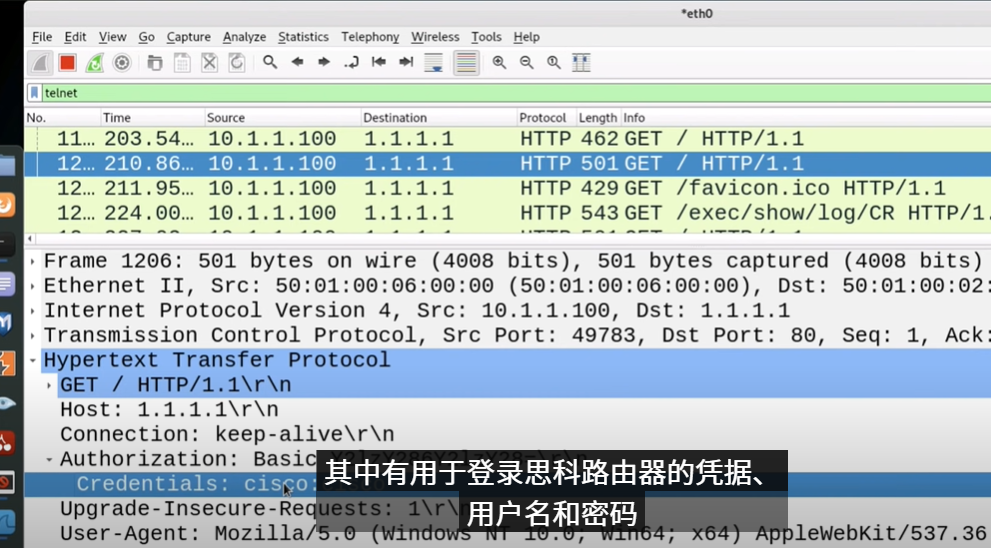

当主机打开浏览器时,wire可以过滤http抓包到http信息

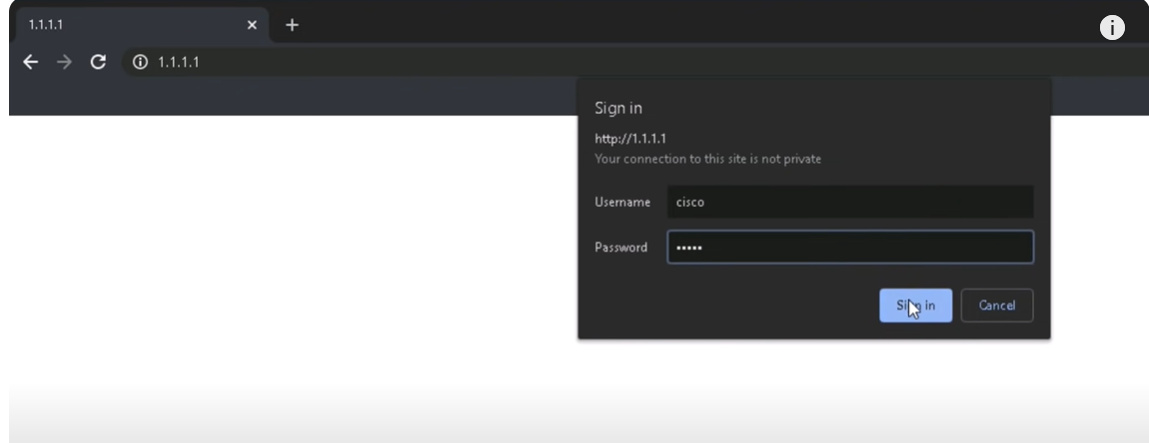

例如主机通过http访问路由器后台输入账号密码

评论 (0)